锐捷网络关于出口网关设备部分型号11.x版本存在命令执行漏洞的通告

发布时间:2018-10-15 点击量:6608

近日,某网络安全单位报告锐捷部分网关产品存在命令执行漏洞,目前,锐捷网络已经对其它产品线进行安全自查,截至目前,暂未发现此漏洞。详细情况如下:

一、漏洞说明

在web管理页面上,使用管理员的用户名密码登录设备后,可通过web页面执行部分操作命令,设备上有接口来读取这些操作命令的返回值。接口对返回值中存在的恶意指令过滤不充分,导致设备可以通过CLI被远程执行一些恶意指令,对设备正常运行造成影响。

二、影响范围

1、涉及软件版本:

目前仅网关产品的11x版本存在此问题,10.x版本未发现此问题,请放心使用。

2、涉及产品型号:

|

NBR系列 |

RG-NBR1000G-C、RG-NBR2000G-C、RG-NBR3000G-S RG-NBR108G-P、RG-NBR800G、RG-NBR950G RG-NBR1000G-E、RG-NBR1300G-E、RG-NBR1700G-E、RG-NBR2100G-E RG-NBR2500D-E、RG-3000D-E、RG-3000D-UE |

|

EG系列 |

RG-EG2000F、RG-EG2000K、RG-EG2000L、RG-EG2000P RG-EG2000CE、RG-EG2000SE、RG-EG2000GE、RG-EG2000XE、RG-EG2000UE RG-EG3000XE/UE、RG-EG3000SE、RG-EG3000CE、RG-EG3000GE、RG-EG3000ME RG-EG3210、RG-EG3220、RG-EG3230、RG-EG3250 |

|

ACE系列 |

RG-ACE3000E、RG-ACE2000E-v3、RG-ACE5000E |

三、漏洞定级

该风险仅在web页面的管理员用户名、密码泄漏,且http登录访问成功的情况下会发生。若http登录访问被阻止,则不存在该风险。

按照《GBT 30279-2013 信息安全技术 安全漏洞等级划分指南.pdf》定义,此漏洞等级为“低危”。即:可远程操作、利用方式复杂,不易形成大规模攻击。

四、漏洞规避方案

方案一:禁止外网登录设备web系统,进入菜单“安全”-“本地防攻击”;

方案二:添加管理员IP,仅允许指定IP访问web,进入菜单“安全”-“本地防攻击”:

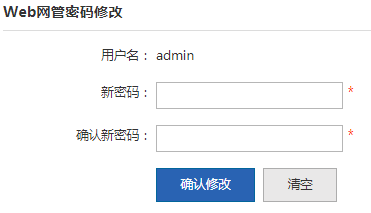

方案三:配置至少10位的web登陆密码,最好包括特殊字符,修改位置:“高级”-“系统设置”:

五、漏洞解决方案

下载【解决命令行执行漏洞版本】,对设备进行系统升级,版本获取链接:http://www.ruijie.com.cn/fw/rj/

六、后续改善计划

锐捷网络会持续进行此漏洞的升级修复,第一时间跟进最新动态。建议广大用户采纳官网下载主程序的方式进行漏洞修复,同时,请您关注锐捷网络的官网、官微的公告内容,有任何关于此次漏洞修复的问题,可以通过以下方式联系我们:

锐捷售前咨询热线:4006-208-818

锐捷售后咨询热线:4008-111-000

锐捷睿易咨询热线:4001-000-078

锐捷网络官网:www.ruijie.com.cn

锐捷网络股份有限公司

2018年10月15日